آموزش ساخت VPN PPTP در MikroTik

آموزش ساخت VPN PPTP در MikroTik در عمل یعنی: روی روتر میکروتیک باید PPTP Server را فعال کنید، یک IP Pool و پروفایل برای تونلها بسازید، کاربر (PPPo Secret) تعریف کنید، پورت 1723/TCP و پروتکل GRE را در فایروال باز کنید و در صورت نیاز، یک Rule NAT برای دسترسی کاربران VPN به اینترنت تنظیم کنید. در ادامه این مراحل را قدمبهقدم، با نگاه یک معمار زیرساخت که دهها پروژه واقعی روی روترهای MikroTik برای سازمانهای دولتی پیاده کرده، باز میکنیم و در نهایت کمک میکنیم مدیر IT یا مدیر خرید بفهمد کجا PPTP هنوز قابلقبول است و کجا باید سراغ راهحلهای امنتر برود.

آموزش ساخت VPN PPTP در MikroTik در عمل یعنی: روی روتر میکروتیک باید PPTP Server را فعال کنید، یک IP Pool و پروفایل برای تونلها بسازید، کاربر (PPPo Secret) تعریف کنید، پورت 1723/TCP و پروتکل GRE را در فایروال باز کنید و در صورت نیاز، یک Rule NAT برای دسترسی کاربران VPN به اینترنت تنظیم کنید. در ادامه این مراحل را قدمبهقدم، با نگاه یک معمار زیرساخت که دهها پروژه واقعی روی روترهای MikroTik برای سازمانهای دولتی پیاده کرده، باز میکنیم و در نهایت کمک میکنیم مدیر IT یا مدیر خرید بفهمد کجا PPTP هنوز قابلقبول است و کجا باید سراغ راهحلهای امنتر برود.

براى دريافت مشاوره تخصصى رایگان، میتوانيد عبارت "روتر میکروتیک"همراه نام " وينو سرور" در گوگل جستجو كنيد.

مهمترین دلایل استفاده سازمانها از PPTP روی MikroTik

اول باید بدانید PPTP از نظر امنیتی پروتکلی قدیمی و «ناایمن» محسوب میشود و MikroTik در RouterOS 7 هم صراحتاً آن را ناامن علامتگذاری کرده و توصیه میکند از پروتکلهای مدرنتر استفاده کنید، اما همچنان اجازه استفاده را میدهد. با این حال در بسیاری از سازمانهای دولتی که زیرساختشان پر از سیستمهای قدیمی است، تنها پروتکلی که کلاینتهای قدیمی VPN روی ویندوزهای Legacy و برخی تجهیزات صنعتی پشتیبانی میکنند، همین PPTP است و به همین دلیل، معمار شبکه گاهی مجبور است آن را «کنترلشده و محدود» به کار بگیرد نه به عنوان گزینه ایدهآل.

در پروژههایی که با روترهای کوچک مثل روتر RB750UP یا سایر مدل های موجود در بازار مانند روتر hEX PoE Lite در شعب استانی کار کردهایم، بسیاری از کلاینتهای قدیمی فقط PPTP را میشناختند و مهاجرت به SSTP یا IPsec نیازمند تعویض نرمافزارها بود؛ در این سناریوها، PPTP را فقط برای مدیریت داخلی، روی آدرسهای خصوصی و لینکهای امن MPLS فعال کردیم و هرگز مستقیماً آن را روی اینترنت عمومی باز نگذاشتیم تا ریسک شنود و کرک شدن ترافیک کاهش یابد.

پیشنیازهای ساخت PPTP VPN روی MikroTik

برای ساخت VPN PPTP روی MikroTik باید مطمئن شوید روترتان IP عمومی قابل دسترس دارد (یا پشت یک NAT با Port Forward مناسب است) و روی RouterOS، بسته PPP فعال است و دسترسی مدیریتی از طریق Winbox یا ترمینال دارید. اگر روتر شما در لبه شبکه قرار دارد و اینترنت مستقیم روی آن Terminate شده، معمولاً Interfaceای مثل ether1 نقش WAN و Interfaceهای دیگر نقش LAN را دارند و از قبل آدرسدهی و NAT اینترنت انجام شده است.

در روترهای قویتر مثل روتر CCR1016-12S-1S Plus و روتر RB1100AHx2 که در دیتاسنترها و هسته شبکه سازمان استفاده کردیم، پیشنیاز مهمتر، طراحی درست Routeها و Firewall است تا ترافیک PPTP به شکل کنترلشده فقط از آدرسهای مشخص (مثلاً دفتر مرکزی یا NOC) اجازه ورود داشته باشد و Load تونلها باعث اختلال در سرویسهای حیاتی سازمان نشود. همین نگاه معمارانه است که تصمیم میگیرد PPTP فقط برای چند ادمین درون سازمان فعال شود، نه برای کل کاربران راهدور.

ساخت IP Pool و پروفایل PPTP روی MikroTik

نخستین گام در پیادهسازی PPTP این است که یک IP Pool برای آدرسهایی که به کاربران VPN اختصاص داده میشود بسازید و سپس این Pool را در یک پروفایل PPP استفاده کنید. به طور معمول، بهتر است این Pool در یک Subnet مجزا از LAN فعلی تعریف شود تا بتوانید از طریق Route و Firewall، دسترسی این کاربران را دقیقاً کنترل کنید؛ برای مثال Pool در رنج 192.168.99.10-192.168.99.200 و Local Address در همین شبکه تنظیم میشود.

در عمل، در پروژههای وینو سرور معمولاً ابتدا Pool را با دستوراتی مشابه /ip pool add name=PPTP-Pool ranges=192.168.99.10-192.168.99.200 و سپس پروفایل PPP را با /ppp profile add name=PPTP-Profile local-address=192.168.99.1 remote-address=PPTP-Pool use-encryption=yes میسازیم تا هم آدرسدهی و هم الزام به رمزنگاری در تونل رعایت شود، هرچند محدودیتهای MS-CHAPv2 باعث میشود PPTP از نظر امنیتی همچنان ضعیف بماند. در شبکههایی با روتر RB750UP یا روتر hEX PoE Lite، همین ساختار ساده Pool+Profile برای دهها کاربر راهدور، بدون فشار خاص روی CPU جواب داده است، به شرط آنکه همزمان بارهای سنگین دیگری روی روتر اجرا نشود.

فعالسازی PPTP Server و ساخت کاربران VPN

برای فعالسازی PPTP Server در MikroTik، کافی است در Winbox به منوی PPP بروید، تب PPTP Server را باز کنید و گزینه Enabled را روی yes قرار دهید و پروفایل پیشفرض را روی پروفایل PPTP که در مرحله قبل ساختید تنظیم کنید. در ترمینال نیز میتوانید از دستور /interface pptp-server server set enabled=yes default-profile=PPTP-Profile authentication=mschap2 استفاده کنید تا سرور PPTP با احراز هویت متعارف ویندوزی بالا بیاید.

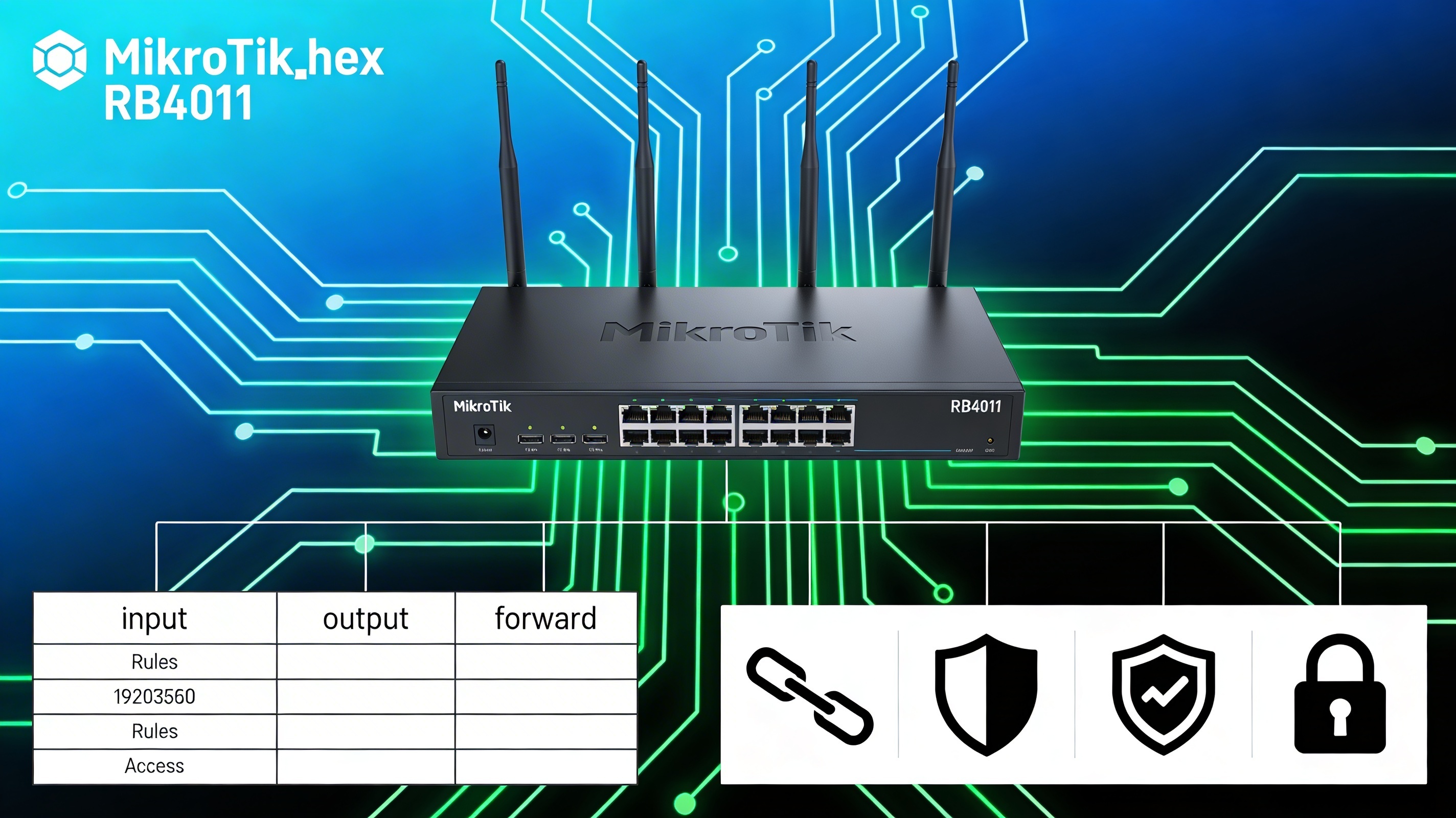

در ادامه باید برای هر کاربر راهدور یک Secret بسازید؛ مثلاً /ppp secret add name=vpnuser1 password=StrongPass profile=PPTP-Profile service=pptp که تعیین میکند این کاربر با سرویس PPTP و پروفایل مورد نظر احراز هویت شود. در یکی از پروژههای دولتی که روی روتر RB1100AHx2 در مرکز داده و روتر CCR1016-12S-1S Plus در سایت Disaster Recovery پیادهسازی شد، برای هر ادمین یک Secret مجزا ساختیم و با PPTP Server Binding، هر کاربر را به یک Interface مجزا bind کردیم تا بتوانیم Ruleهای Firewall اختصاصی، Log تفکیکشده و Accounting دقیق برای دسترسی به سرورهای HP سازمان داشته باشیم.

تنظیم فایروال و NAT برای تونل PPTP

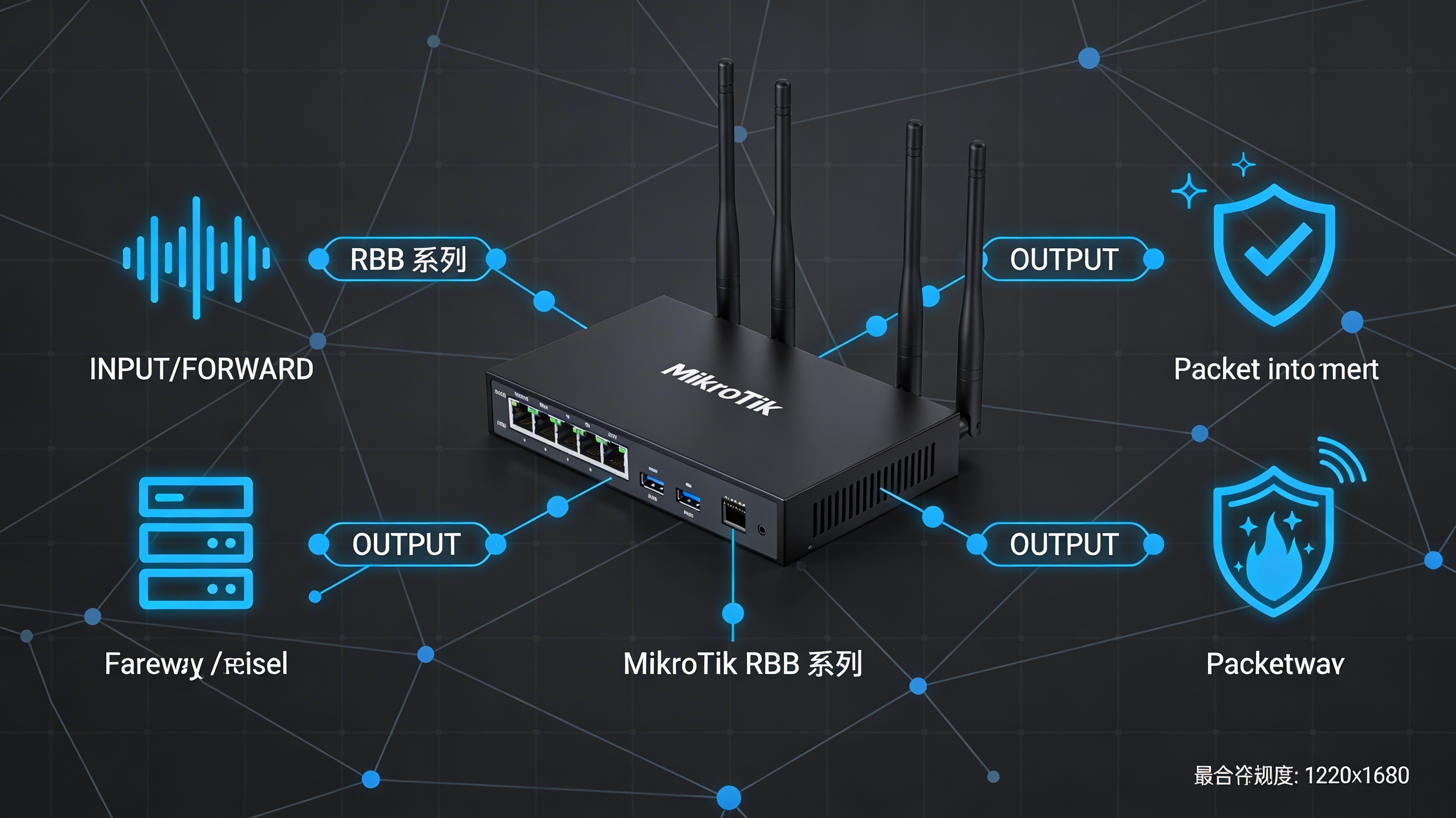

برای اینکه PPTP از بیرون سازمان قابل دسترس باشد، باید در فایروال MikroTik ترافیک ورودی روی پورت 1723/TCP و پروتکل GRE را مجاز کنید، وگرنه کلاینت VPN شما هرگز موفق به برقراری تونل نخواهد شد. معمولاً Ruleهایی مثل ip firewall filter add chain=input protocol=tcp dst-port=1723 action=accept و ip firewall filter add chain=input protocol=gre action=accept در زنجیره Input نیاز است، مشروط بر اینکه از قبل ترافیک Established/Related را قبول کرده باشید.

اگر میخواهید کاربران PPTP علاوه بر دسترسی به LAN، به اینترنت هم از طریق روتر MikroTik عبور کنند، باید یک Rule NAT از نوع masquerade برای ترافیک خروجی آنها ایجاد کنید؛ مثلاً ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade تا آدرسهای داخلی PPTP پشت IP عمومی روتر ترجمه شوند. در پروژهای که روی روتر CCR1016-12S-1S Plus برای یک سازمان نظارتی اجرا کردیم، عدم تنظیم صحیح NAT باعث میشد کاربران PPTP فقط LAN را ببینند و به اینترنت دسترسی نداشته باشند؛ با افزودن Rule NAT جداگانه برای آدرس Pool PPTP، هم مشکل رفع شد و هم توانستیم Traffic این کاربران را جداگانه مانیتور و محدود به سرورهای HP ضروری کنیم، نه کل اینترنت.

اتصال از سمت کلاینت و نکات عملی در Winbox

پس از فعالسازی سرور، کلاینتها (مثلاً ویندوز 10 یا 11) کافی است در تنظیمات VPN خود نوع تونل را روی PPTP قرار دهند، آدرس IP عمومی یا نام دامنه روتر MikroTik را وارد کنند و نام کاربری و رمز عبور تعریفشده در Secret را وارد کنند تا اتصال برقرار شود. اگر پشت NAT هستید، باید Port Forward روی روتر بالادستی انجام شود تا پورت 1723/TCP و پروتکل GRE به سمت روتر MikroTik شما هدایت شوند؛ در غیر این صورت، کلاینت روی حالت «Connecting» میماند و خطای timeout میگیرد.

در Winbox میتوانید از منوی PPP > Active Connections وضعیت تونلها را ببینید و اگر لازم بود با ابزارهایی مثل Ping و Traceroute از داخل روتر، دسترسی کاربر به سرورهای داخلی و HP تست شود تا مطمئن شوید Routeها درست پیکربندی شدهاند. در شبکههایی که روی روترهای سبک مثل روتر hEX PoE Lite پیادهسازی کردیم، تجربه نشان داده اگر بیش از چند ده تونل PPTP همزمان داشته باشید، CPU به راحتی نزدیک به سقف میرود، اما روی مدلهای قویتر مانند روتر RB1100AHx2 این تعداد تونل، بدون چالش خاصی مدیریت میشود، به شرطی که QoS و Queueها نیز به درستی طراحی شده باشند.

شبکه شعب با روتر RB750UP و PPTP مدیریتی

در یک پروژه واقعی برای یک سازمان خدماتی با دهها شعبه کوچک، ساختار شبکه هر شعبه بر اساس روتر RB750UP و لینک اینترنت ADSL یا 4G بود و فقط یک یا دو کاربر در هر شعبه نیاز به پشتیبانی راهدور داشتند. در این سازمان، نرمافزارهای پایانه فروش و سیستمهای قدیمی فقط PPTP را پشتیبانی میکردند و تغییر آنها هزینه زیادی داشت؛ بنابراین ما PPTP را فقط برای تیم پشتیبانی مرکزی فعال کردیم، نه برای کاربران عادی.

در این پروژه، روی روتر مرکزی MikroTik در دیتاسنتر، یک PPTP Server با IP Pool مجزا راهاندازی شد و برای هر شعبه، یک Secret اختصاصی تعریف کردیم تا تونل Site-to-Site PPTP بین شعبه و مرکز برقرار شود. تمام Ruleهای Firewall بهگونهای نوشته شد که ترافیک PPTP فقط به محدوده سرورهای HP مالی و سامانههای گزارشگیری دسترسی داشته باشد و هیچ دسترسی مستقیم به اینترنت از داخل تونل مجاز نباشد، تا اگر روزی تونلی هک شد، مهاجم نتواند به عنوان یک Gateway عمومی در شبکه سوءاستفاده کند؛ این نوع محدودسازی عملی همان تفاوت نگاه معمار شبکه با «فقط راه افتادن VPN» است.

مهاجرت تدریجی از PPTP به SSTP/IPsec در سازمان دولتی

در یکی از پروژههای بزرگ دولتی که وینو سرور به عنوان پیمانکار زیرساخت IT آن حضور داشت، شبکهای متشکل از چند روتر CCR1016-12S-1S Plus در هسته، روتر RB1100AHx2 در لبه و دهها روتر کوچک در سایتهای دورافتاده وجود داشت و بخش زیادی از تونلهای راهدور بر پایه PPTP ساخته شده بود. پس از ارتقای RouterOS به نسخههای جدیدتر، هشدارهای قرمز MikroTik درباره ناایمن بودن PPTP، همراه با الزامات امنیتی جدید سازمان، ما را ملزم کرد که طرح مهاجرت به SSTP و IPsec را طراحی کنیم، بدون اینکه سرویسها دچار قطعی شوند.

استراتژی ما این بود که ابتدا PPTP را فقط برای ادمینها و چند سرویس Legacy نگه داریم و برای سایر کاربران، تونلهای جدید SSTP با گواهینامه، یا IPsec/L2TP ایجاد کنیم و این دو نسل VPN را مدتی به صورت موازی نگه داریم تا کلاینتها به تدریج به نسخه جدید ارتقا یابند. پس از گذشت چند ماه و ارتقای نرمافزارها، PPTP فقط در چند سناریوی کاملاً داخلی (بدون خروج روی اینترنت) باقی ماند و در نهایت بر اساس Policy امنیتی سازمان، دسترسی PPTP روی آدرسهای عمومی به طور کامل قطع شد؛ این مدل گذار تدریجی به مدیران خرید کمک کرد که با کمترین هزینه و بدون تعویض ناگهانی تجهیزات، الزامات امنیتی را رعایت کنند.

کاربرد PPTP روی MikroTik

PPTP روی MikroTik زمانی انتخابی «قابل قبول» است که با محدودیتهایش آگاهانه کنار بیایید: برای مثال وقتی با نرمافزارهای قدیمی یا تجهیزات صنعتی سروکار دارید که فقط PPTP را میشناسند، یا وقتی تونلها صرفاً روی لینکهای داخلی امن (مثل MPLS یا اینترانت ملی) برقرار هستند و قرار نیست ترافیک حساس از روی اینترنت عمومی عبور کند. در چنین سناریوهایی، با محدود کردن دسترسی کاربران PPTP به چند آدرس مشخص و غیرفعال کردن آن روی آدرسهای عمومی، میتوان ریسک را تا حدی کنترل کرد، هرچند هرگز به سطح پروتکلهای مدرن نمیرسد.

اما اگر سازمان شما نیاز به امنیت بالاتر، انطباق با استانداردهای روز و محافظت در برابر شنود روی اینترنت عمومی دارد، PPTP به هیچ وجه گزینه مناسبی نیست و باید مستقیماً سراغ SSTP، L2TP/IPsec یا WireGuard بروید، حتی اگر به معنی تغییر نرمافزارها یا پرداخت هزینه بیشتر باشد. از تجربه صدها پروژه روی سرورهای HP و روترهای MikroTik میتوان نتیجه گرفت که «نخریدن» یا «عدم استفاده» از PPTP در شبکههای حساس، تصمیمی است که در بلندمدت هزینههای رخداد امنیتی و Downtime را به مراتب بیشتر کاهش میدهد تا صرفهجویی کوتاهمدت در هزینه پیادهسازی.

جمعبندی

اگر مدیر IT یا مدیر خرید سازمان هستید و عنوان «آموزش ساخت VPN PPTP در MikroTik» را جستجو کردهاید، احتمالاً میخواهید بدانید: «آیا واقعاً باید روی PPTP سرمایهگذاری کنم یا صرفاً آن را موقتاً در کنار یک طرح مهاجرت اجرا کنم؟» پاسخ عملی این است که PPTP را فقط در صورتی روی روترهای MikroTik (از RB750UP و روتر hEX PoE Lite تا روتر CCR1016-12S-1S Plus و روتر RB1100AHx2) فعال کنید که الزام Legacy دارید و بتوانید دسترسی آن را به حداقل، روی بسترهای نیمهامن یا داخلی محدود کنید؛ در غیر این صورت، مستقیماً سراغ پروتکلهای امنتر بروید، حتی اگر هزینه اولیه بالاتر باشد.

در چنین تصمیمهایی، نقش یک پیمانکار زیرساخت مثل وینو سرور این است که صرفاً روتر و سرور HP به شما نفروشد، بلکه بر اساس معماری واقعی شبکه و محدودیتهای سازمانی، طرحی طراحی کند که اگر امروز ناچار به استفاده از PPTP هستید، مسیر خروج به SSTP یا IPsec از همین حالا در نقشه راه شما دیده شود. پیشنهاد عملی این است که قبل از خرید یا تمدید تجهیزات، یک Assessment کوتاه از وضعیت فعلی VPN و ظرفیت روترهای MikroTik خود انجام دهید و اگر نتایج نشان داد PPTP نقطه ضعف امنیتی شماست، بودجه را به جای ارتقای صرف سختافزار، به سمت طراحی مجدد معماری VPN هدایت کنید؛ همکاری با تیمی که ۹۰٪ پروژههایش در محیطهای دولتی اجرا شده، کمک میکند این تصمیم را با اطمینان بگیرید، حتی اگر نتیجهاش این باشد که امروز از خرید یا استفاده گسترده از PPTP صرف نظر کنید.

شما می توانید مطالب و تصاویر خود را به آدرس زیر ارسال فرمایید.

bultannews@gmail.com